相关信息:

恶意IOC:www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwff.com

样本SHA256:edce3110ab49b789b9d7da7d258a1360652733f703ec0737304aba9decea045b

样本MD5:3ae0309dbd523551380d2b257a16ea1b

样本SHA1:647cd0255bf7ba9973737402f5830dfb2b45a6a4

恶意IOC标签:Wannacry_attack

源码解析:

主函数:

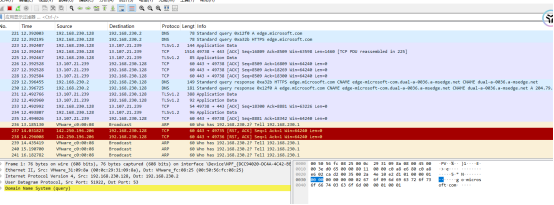

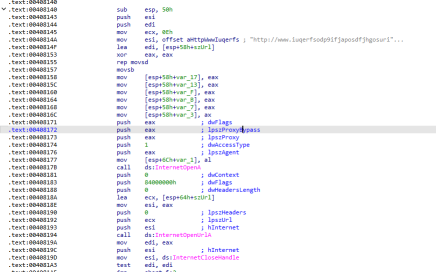

程序运行时,会创建一个http连接,与恶意IOC:www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwff.com进行一次通讯,交换一些数据,这里应该是为了告知恶意IOC,该主机感染了病毒

随后调用函数sub_408090,进入工作模式

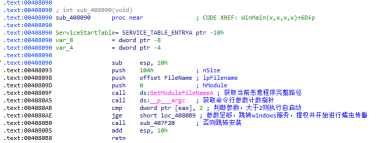

函数sub_408090(判断运行参数数量):

通过判断运行时提供的参数数量,来分步骤执行当前的恶意程序,当参数大于2时,则执行函数loc_4080B9,否则则执行sub_407F20,程序刚运行的时候,一般是不带任何参数的,所以这里的流程应该是先走到sub_407F20中执行命令,然后产生了一定数量的参数,再次执行恶意程序

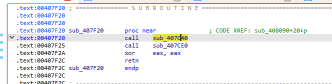

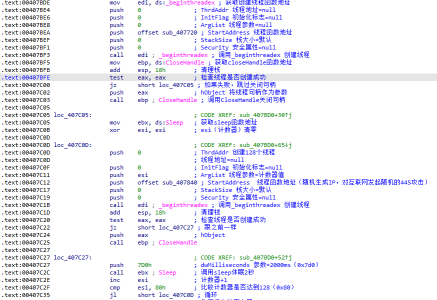

函数sub_407F20(提取勒索程序并自启动):

该函数会直接调用两个函数执行,先执行sub_407C40,再执行sub_407CE0

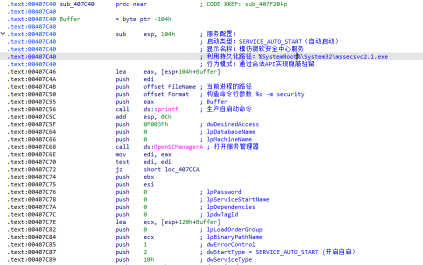

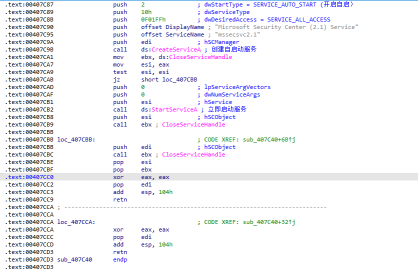

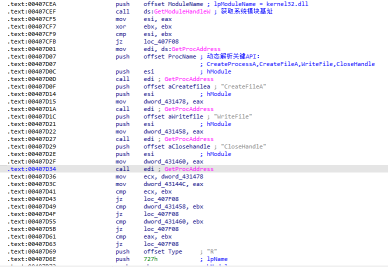

sub_407C40函数用于创建和启动windows服务,首先是通过构建命令行参数%s -m security,其中参数%s是当前进程的路径,然后调用OpenSCManagerA打开服务管理器,通过服务管理器创建一个服务,名称为mssecsvc2.1 显示名为:Microsoft Security Center (2.1) Service,启动类型为自启动,服务创建成功后立即启动该服务,然后执行sub_407CE0

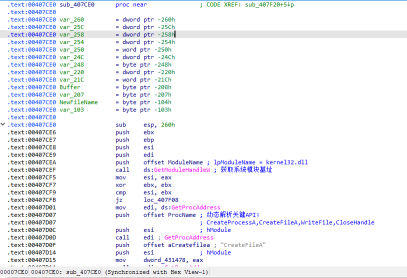

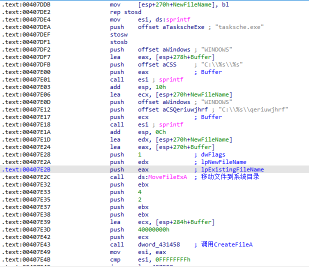

sub_407CE0则是通过动态解析并调用windows API函数,避免直接被检测,先查看C:\WINDOWS\文件夹中是否存在tasksche.exe文件,如果存在,则将其重命名为qeriuwjhrf,然后将内嵌资源ID为727h的资源释放出来,并命名为tasksche.exe,移动到C:\WINDOWS\tasksche.exe并运行,这里的tasksche.exe是一个二进制解压程序,运行后会解压出来eee.exe,这个文件应该是勒索部分的内容,但是经过测试,该样本的eee.exe存在问题,无法正常运行

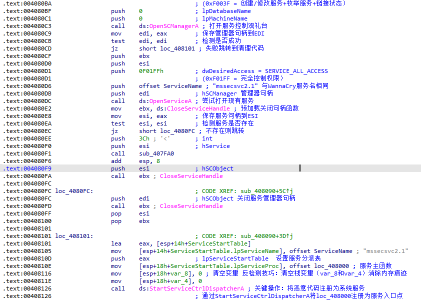

函数loc_4080B9(执行函数):

第二次运行后,因为会携带自启动参数,参数大于2,所以会执行函数loc_4080B9

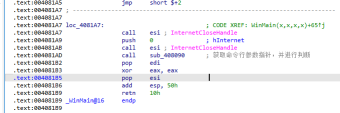

该函数是wannacry的服务注册和启动部分,首先打开服务控制管理器,请求完全访问权限,然后尝试启动mssecsvc2.1服务,如果服务已启动,则执行sub_407FA0函数,并且将地址loc_408000指定为服务的主函数入口,清零栈上变量(anti-forensic技术),这里设置服务入口的目的是以系统服务的形式运行,获取更高的权限和持久性。这是典型的恶意软件持久化技术,通过服务注册机制在系统中建立存在,并利用系统服务的权限执行恶意操作。特别是使用了”mssecsvc2.1″服务名,这是WannaCry勒索软件的特征之一。

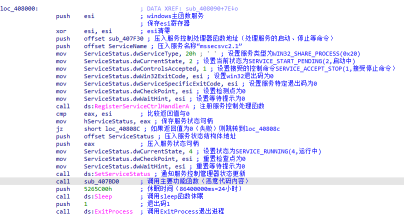

loc_408000则是服务主函数部分,进行服务初始化,并配置服务状态结构体,注册服务控制处理函数,更新服务状态为运行中,然后执行恶意代码sub_407BD0,休眠进程24小时,然后退出。通过Windows服务机制获得持久性和较高权限;具有标准的服务结构,使其在服务列表中看起来合法;执行恶意负载后长时间休眠,减少资源使用和检测几率;通过正常退出机制清理自身,避免引起可疑崩溃报告

函数sub407BD0(蠕虫攻击):

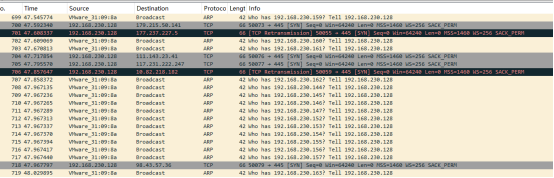

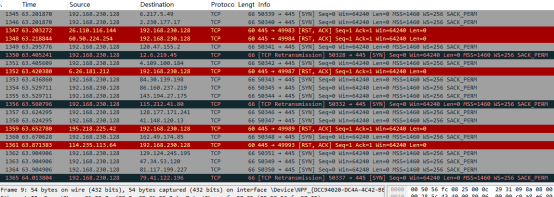

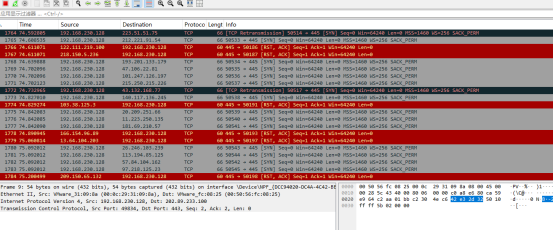

该函数会创建两个类型的线程,第一类线程(sub_407720)是获取当前主机网卡信息,从而得到内网网段信息,然后对内网网段进行ICMP探测,以10个线程为限制,探测结束后会对其发起SMB永恒之蓝攻击,总共发送5个数据包,第一个包用于验证445端口的开放,其余3个包用于验证漏洞是否存在,最后一个包用于利用SMB传播病毒

第二类线程(sub_407840)则是随机生成IP,向互联网的设备发起SMB永恒之蓝攻击,这类线程共有128个,具体攻击逻辑跟第一类线程一致,目的都是为了传播病毒,至于勒索部分,应该在于释放的文件tasksche.exe中释放的eee.exe 实现

具体逻辑图:

逻辑图:

查杀步骤:

感染病毒后,主机会外联恶意IOC:www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwff.com

并且对内网和互联网的主机发起高频SMB(445端口)攻击

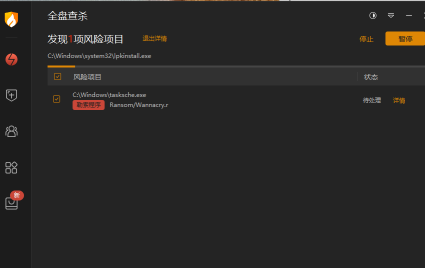

安装火绒安全软件或打开火绒安全软件,选择全盘查杀

对查杀到的病毒进行处理,重启电脑即可,此时将不会再出现外联IOC以及使用永恒之蓝攻击互联网和内网资产SMB的行为。