红日6环境搭得,太阴间了,又没给密码,网上找一圈没几个WP

找到web的密码了,结果里面WEB服务都起不起来,blueCMS也没有,还要自己去下,看别人的WP写的DC密码我也上不去,linux直接没人碰过,整个靶场都有问题,白下

搭红日7算了

搭好了,DMZ区WEBip为:172.18.129.251

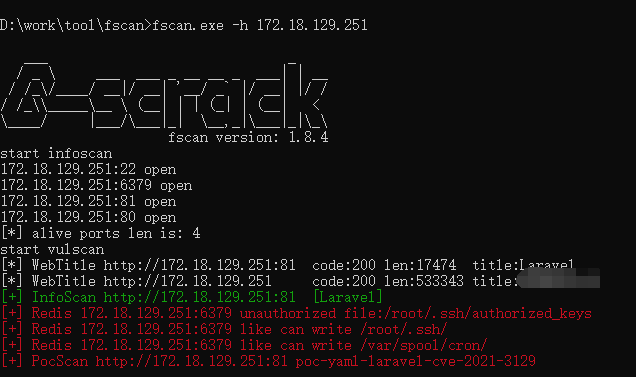

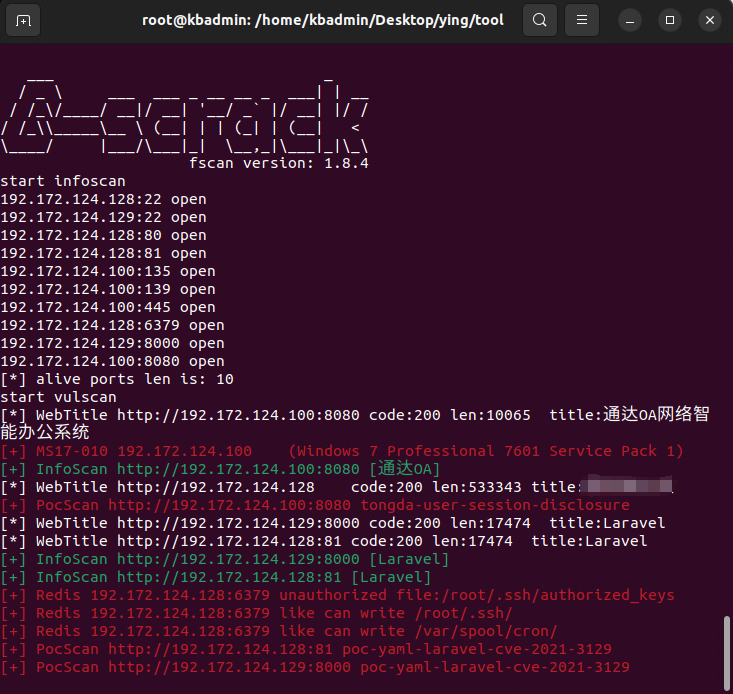

老规矩(有时候fscan需要扫2次才能扫出来全部东西)

80跳过,没有洞

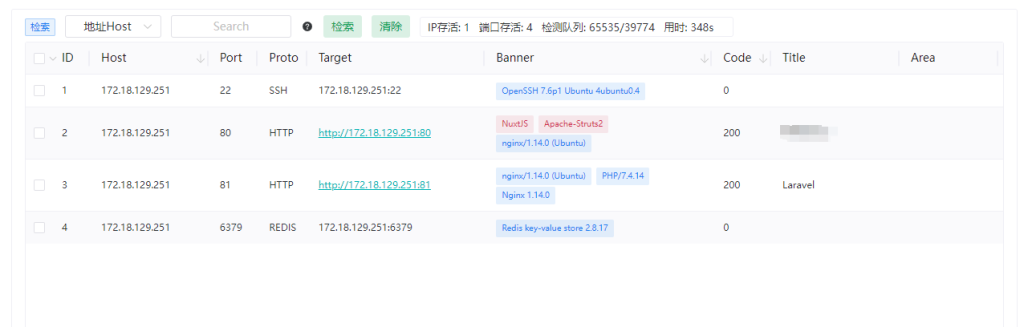

很明显6379是web1本机,Laravel是内部的web2主机

一个一个来,先拿下web1,然后ligolo-ng进去,拿下web2和pc1

web1

fscan扫出来的redis存在漏洞能够写公钥/root/.ssh/和/var/spool/cron/

去找找相关利用方法

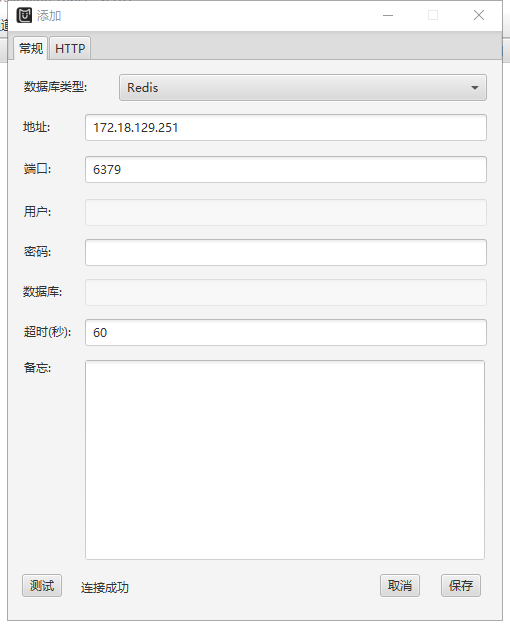

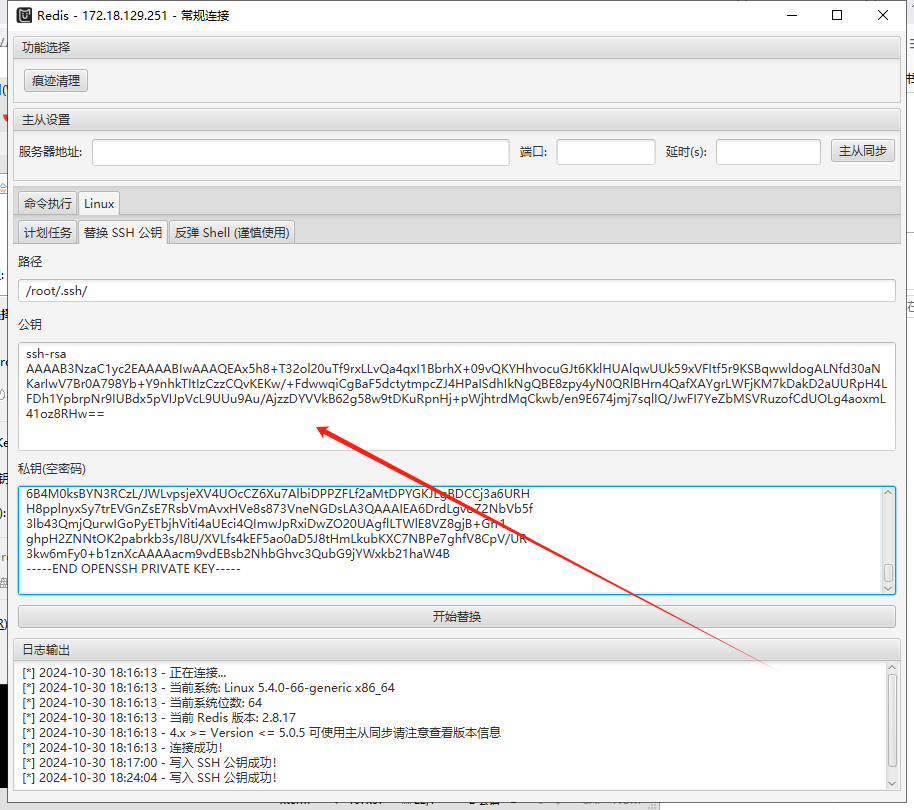

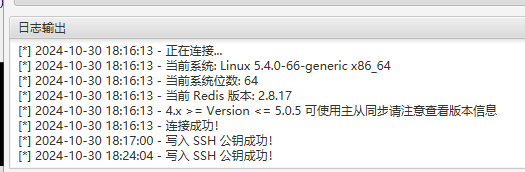

上mdut

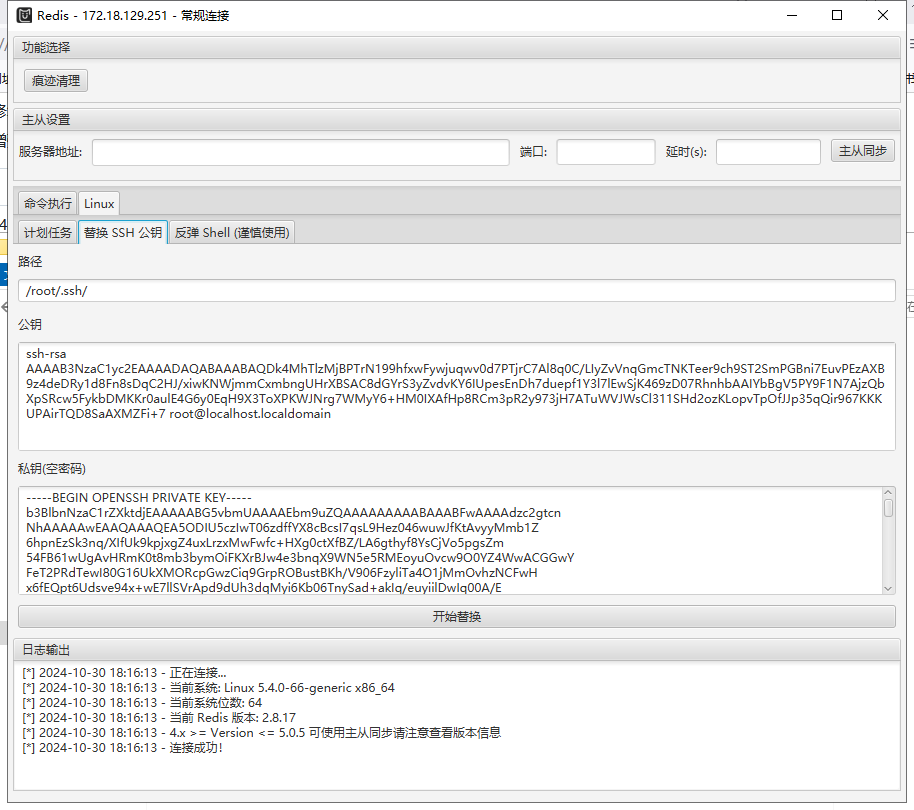

直接替换ssh公钥

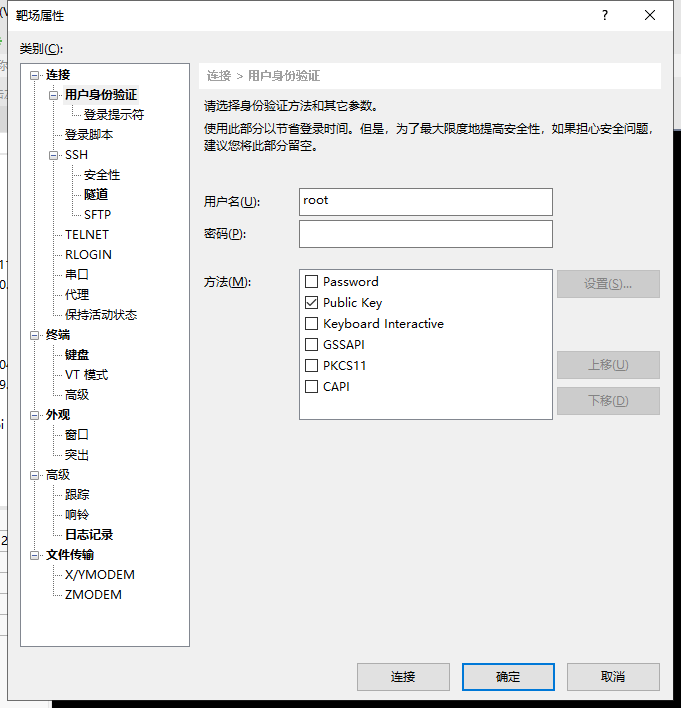

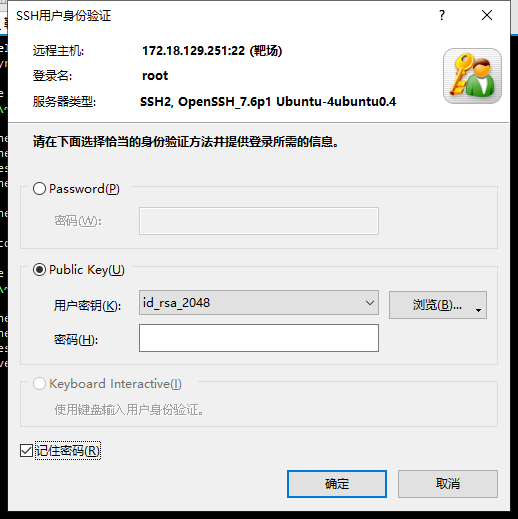

先在xshell上设置连接,勾选Public Key

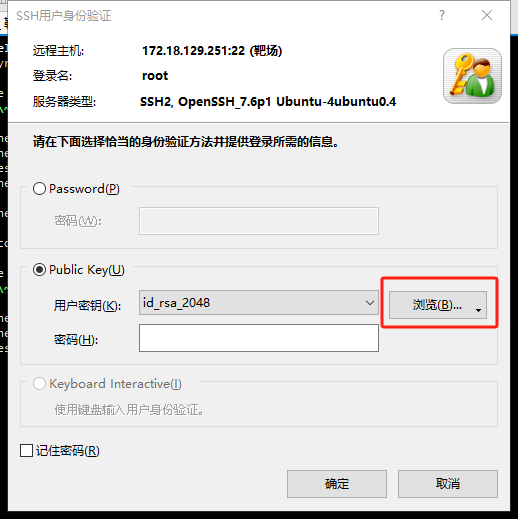

点击连接,选择浏览

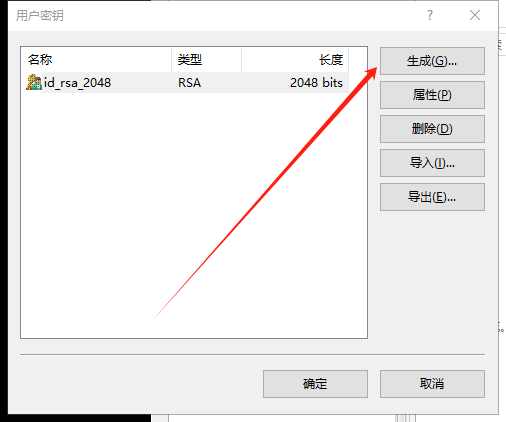

生成一个key

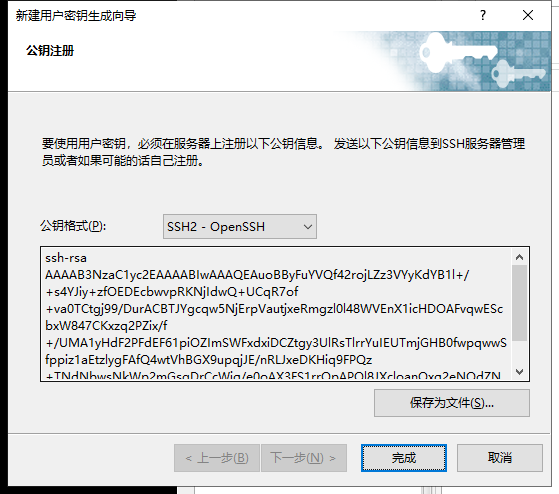

复制公钥

填入其中

开始替换

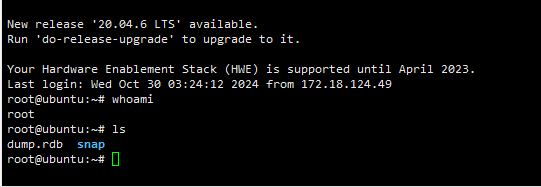

通过xshell利用公钥登录

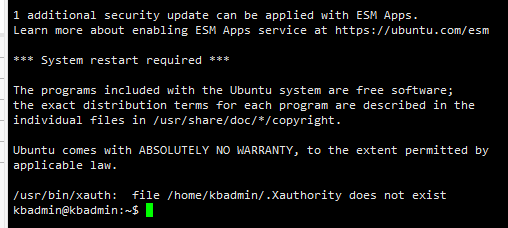

成功登录,拿下web1

Web2

先建ligolo-ng,这个参考ligolo-ng用法

搭好后,上Fscan扫内网(linux走ligolo-ng后,icmp不太稳定,fscan扫描需要-np去掉ping操作才能正常扫描)

扫描结果显示,100中存在一个通达OA,129的8000端口存在一个Laravel且存在漏洞(不出意外,通达OA也有洞)

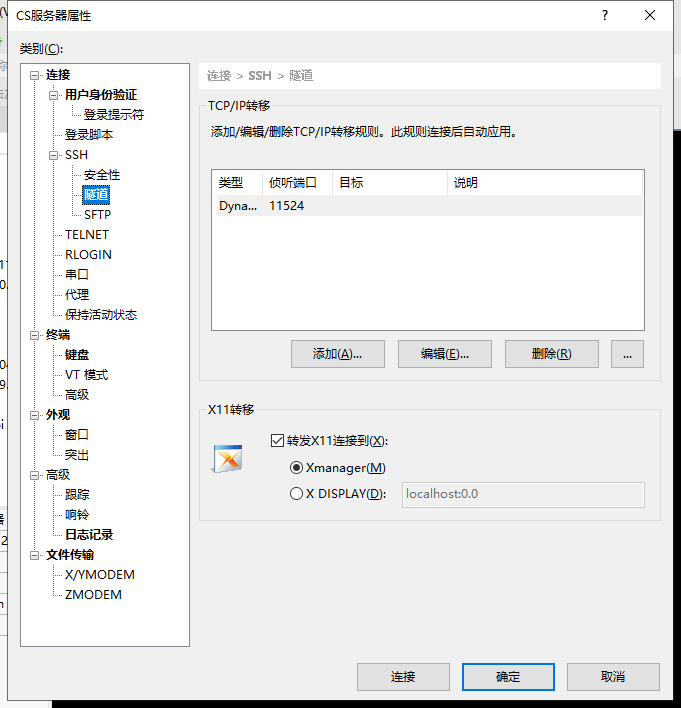

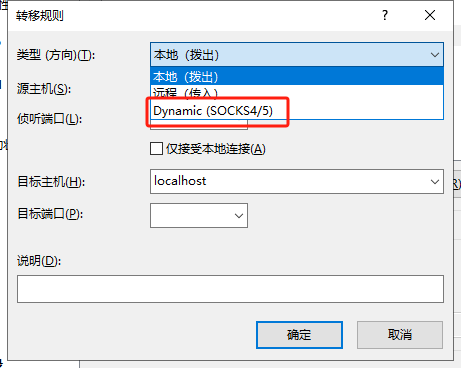

搭个SSH隧道动态转发,把本机跟ligolo服务器(CS服务器也在上面)连在一起,走socks5,准备验洞Laravel和通达OA

直接拿xshell开隧道

上proxifier,配置一下,然后用工具过代理,测试